Windows内核利用——从任意地址写到任意地址读写

Windows内核利用:使用GDI结构从任意地址写到任意地址读写利用技术的攻防演进

前言#

假设我们已经存在一个任意地址写任意值的内核漏洞,我们的最终目的是要实现提权。

这个时候我们就需要先回答这个问题:什么地址,写什么值可以让我们实现提权呢?

我们比较常用的方法是将exp进程的token地址替换为System进程的token地址,启动system cmd,因此这个问题也很好回答:

什么地址:exp进程的token地址

写什么值:System进程的token值

但是处于普通用户权限的exp进程并不能知道当前进程的token地址,也不知道System进程的token值,我们只有一个内核里的任意地址写任意值的漏洞。那什么东西可以让我们实现最终的提权呢?这就是本文的主要内容。

Windows对象#

Windows 中存在着 3 种类型的对象,分别为 user object、GDI object、Kernel object,一共有 40 多种对象

其中:

bitmap对象属于 GDI object,存在于换页会话池中

Accelerator table 对象属于 user object,存在于换页会话池中

桌面堆对象属于 user object,存在于换页会话池中

Palette对象属于GDI object,存在于换页会话池中

存在于同一会话池中的对象,可以通过堆风水的技术使得攻击者可以稳定的分配到同一块内存空间,实现内核地址的泄露

BitMap RS1(v1607)前#

BitMap结构#

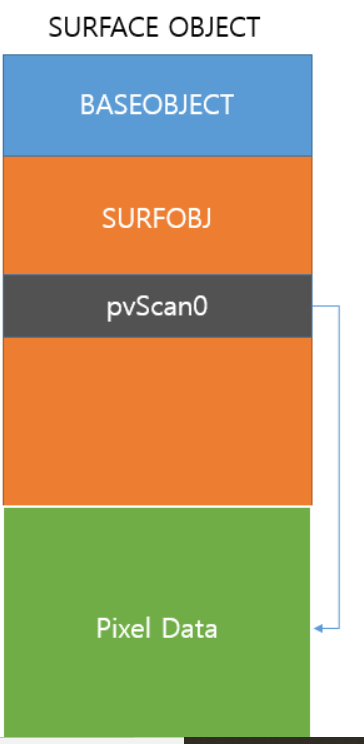

BitMap是Windows GDI的一个对象,存在于内核中,可以帮助我们实现从任意地址写到任意地址读写。

当新建一个BitMap对象时,会在内核中分配三个结构,分别是BaseObject,SURFObj和Pixel Data,其中SURFOBJ中的pvScan0指向Pixel Data,另外,用户态进程可以通过GetBitmapBits和SetBitmapBits来读写pvScan0指向的PixelData数据区 => 用户态进程可以操作内核数据

1 | typedef struct _BASEOBJECT32 // 5 elements, 0x10 bytes (sizeof) |

1 | typedef struct _SURFOBJ32 { pvScan0偏移0x20 |

泄露内核信息#

CreateBitmap 创建 Bitmap 对象后,会返回对应的资源句柄,该句柄的低16位是数组的访问下标

1 | UINT index = hBitmap & 0xFFFF; |

通过下标可以找到对应的GDI对象

1 | struct _GDI_CELL GdiSharedHandleTable[0x8fff]; |

GdiSharedHandleTable可以在用户态通过TEB->PEB->GdiSharedHandleTable获取到。

GDI_CELL结构在32位下大小为0x10,64位下为0x18。它的第一个指针 pKernelAddress 指向了 BASEOBJECT 的第一个字节

由于SURFACE OBJ结构体的偏移固定,可以泄露pvScan0的内核信息,过程如下:

pvScan0 = *(PDWORD32)pKernelAddress + (x86:0x10,x64:0x18) + (x86:0x20,x64:0x38)

此时,我们可以在用户态找到内核态的PvScan0地址

单次任意地址写 -> 单次任意地址读写#

当我们有了一个任意地址写任意值的能力时,我们可以通过以下流程使用BITMAP进行利用

- 新建BITMAP结构

- 用户态获取位于内核中的pvScan0地址

- 任意地址写漏洞改写 pvScan0 的值为我们想要读写的地址

- 使用GetBitMapBits和SetBitMapBits读写任意值

但是上面的流程好像只比原来的漏洞多了一个读的能力,当漏洞只能触发一次时,一次读写根本不能满足我们想要达到的目的

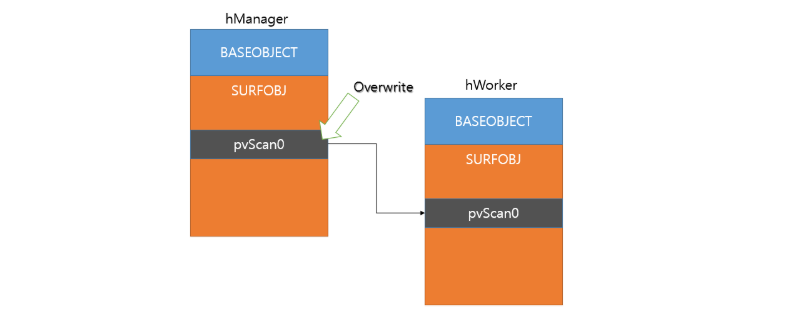

单次任意地址写 ->任意次任意地址读写#

通过两个BitMap的Manager + Worker模式,实现任意次任意地址读写,完全控制内核

- 用户态新建Manager和Worker两个BitMap

- 使用任意地址写覆盖Manager的pvScan0为Worker的pvScan0地址

- 在用户态,操作Manager,可以替换Worker的pvScan0地址,再通过Worker来读写任意内存

- 通过任意地址读获取System进程的token

- 通过任意地址写替换当前进程token

Accelerator Table RS1(v1607)#

在RS1中,微软将pKernelAddress指向了异常地址,阻止了BitMap方式的pvScan0地址泄露

可以想到的两个想法:

- 寻找其它方法来泄露 bitmap GDI 对象的地址

- 寻找 bitmap 的替代方案

泄露内核地址#

由于堆风水技术的存在,如果我们可以让BitMap分配到一个我们已知地址的空间,那么我们还是能泄露出pvScan0的地址,实现任意次的任意地址读写

bitmap对象属于 GDI object,存在于换页会话池中

Accelerator table 对象属于 user object,存在于换页会话池中

如果可以泄露Accelerator table的地址,再让BitMap分配到释放的Accelerator table的那块内存,就可以泄露pvScan0地址

泄露Accelerator table内核地址的结构体如下:

user32.dll 模块中有一个全局变量叫做 gSharedInfo,结构如下:

1 | typedef struct _SHAREDINFO { |

其中第二个变量aheList指向一张结构为 USER_HANDLE_ENTRY 的表,如下:

1 | typedef struct _USER_HANDLE_ENTRY { |

这里的pKernel指向对应的User Object在内核中的位置

堆风水#

- 调整构造函数,使得创建的Accelerator Table对象和BitMap对象大小一致

- 使用Accelerator Table占位

- 释放Accelerator Table并分配BitMap,实现内存复用

- 根据偏移,计算出pvScan0内核地址

1 | pvScan0 = *(PDWORD32)pKernel + (x86:0x10,x64:0x18) + (x86:0x20,x64:0x38) |

#

在RS2中,Windows再次将pKernel指向异常地址,阻止了Accelerator Table + 堆风水泄露pvScan0的方式

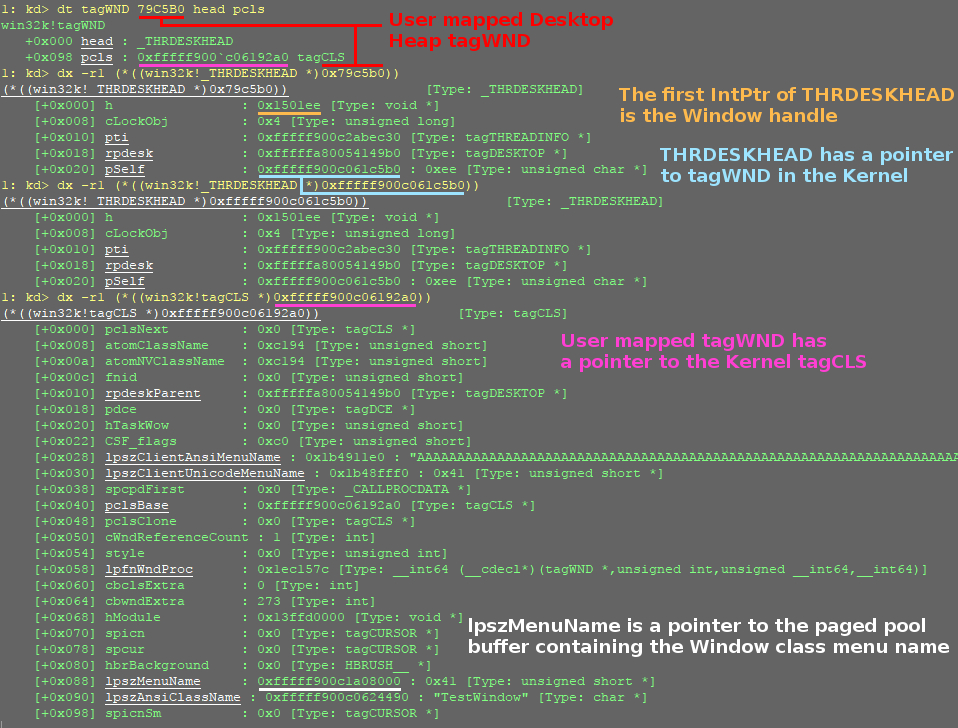

lpszMenuName关联一个windows窗口对象, 其在内核当中对应结构体对象为tagWND

tagCLS对应于windows窗口类,其中一个对象是lpszManuName

如果可以泄露lpszManuName地址,就可以通过设置wndclass.lpszMenuName控制对应内存的大小

tagWND对应一个桌面堆. 内核的桌面堆会映射到用户态去.。

泄露内核地址#

bitmap对象属于 GDI object,存在于换页会话池中

桌面堆对象属于 user object,存在于换页会话池中

使用桌面堆对象和堆风水泄露BitMap对象的pvScan0的内核地址。

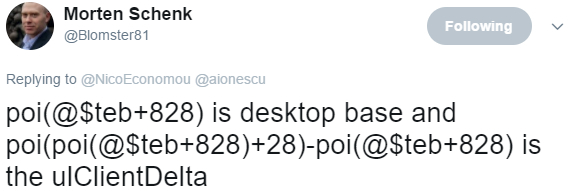

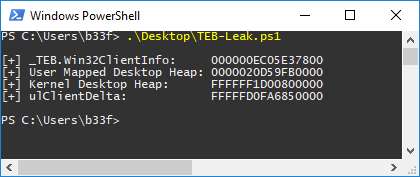

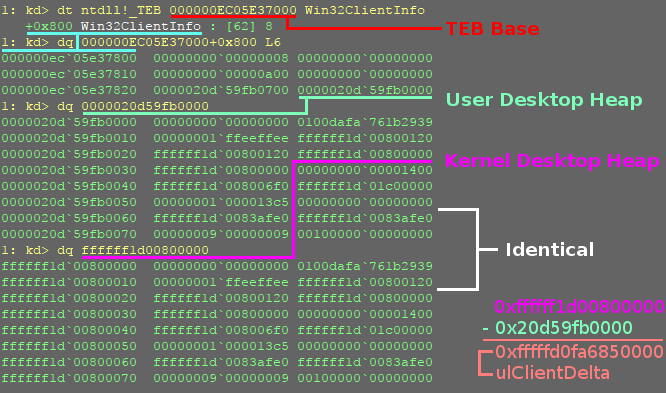

桌面堆会在用户态和内核态各保存一份,我们通过下面的方式泄露桌面堆的内核地址

指向用户模式版本的指针被存在TEB.Win32ClientInfo+0x28的位置,ulClientDelta即是内核地址减去用户地址

首先在用户态找到函数HMValidateHandle的地址

1 | kd> u user32!IsMenu |

在用户态调用HmValidateHandle,可以返回一个用户桌面堆中的tagWND对象指针

具体泄露过程如下:

- 从User32.dll中的IsMenu函数中找到HMValidateHandle函数的指针:

pIsMenu --> pHMValidateHandle - 通过调用HMValidateHandle函数找到用户桌面堆中的tagWND指针:

pWnd = HMValidateHandle(hWnd,1) - 获取内核桌面堆地址:

pSelf=pWnd+0x20,获取内核tagCLS地址:kernelTagCLS=pWnd+0xa8,这里的pSelf其实是Kernel中的tagWND地址 - 内核桌面堆和用户桌面堆的地址偏移:

ulClientDelta=pSelf-pWnd - 获取用户态TagCLS:

userTagCLS=kernelTagCLS-ulClientDelta lpszMenuName位于userTagCLS0x90偏移处(该处指向paged pool中的lpszMenuName成员)

堆风水#

- 调整构造函数,使得创建的桌面堆对象的lpszMenuName和BitMap对象大小一致

- 使用桌面堆对象占位

- 释放桌面堆对象并分配BitMap,实现内存复用

- 根据偏移,计算出pvScan0内核地址

1 | pvScan0 = *(PDWORD32)pKernel + (x86:0x10,x64:0x18) + (x86:0x20,x64:0x38) |

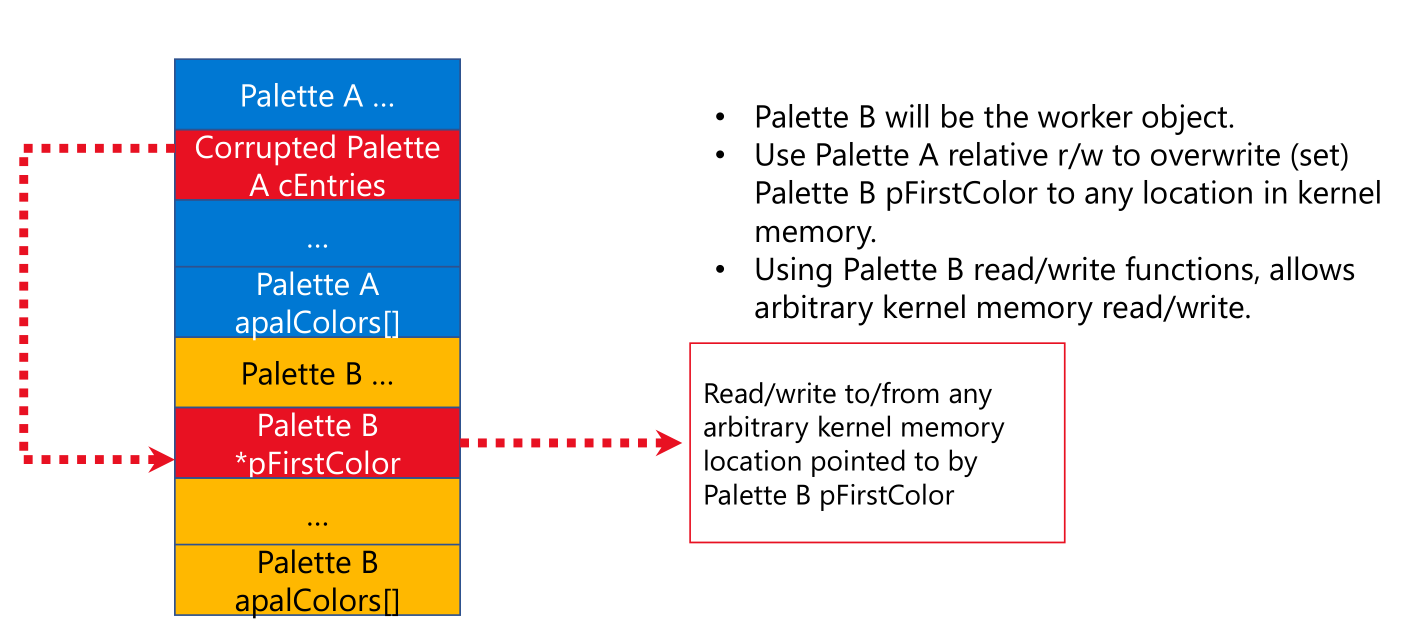

Palette RS3 (v1709)#

在RS3中,微软彻底解决了BitMap的问题,把Bitmap header与Bitmap data分离,无法通过Bitmap header取得pvscan0指针的内核地址

Palette结构#

1 | typedef struct _PALETTE64 |

1 | class PALETTEENTRY(Structure): |

0x90处是一个4字节的数组apalColors,相当于BitMap里的pixel data,pFirstColor是一个指针,指向apalColors,相当于BitMap里的pvScan0。

pvScan0 -> pFirstColor

pixelData -> apalColors

泄露内核地址#

使用桌面堆风水泄露Pallete结构中的pFirstColor的内核地址